Cảnh báo chiêu lừa đảo mới: Đánh cắp mã OTP ngân hàng bằng cuộc gọi AI

Tổ chức bảo mật Kaspersky cho biết, đã phát hiện sự gia tăng tấn công của các công cụ gọi thoại tự động (bot) được tích hợp AI để lừa đảo người dùng tiết lộ mã OTP và đánh cắp tài khoản ngân hàng.

Cụ thể, theo Kaspersky, từ ngày 1/3 đến ngày 31/5/2024, tổ chức này đã ngăn chặn 653.088 lượt truy cập vào các trang web được tạo ra bởi bộ công cụ phishkit (lừa đảo) nhắm vào các ngân hàng, 4.721 trang web lừa đảo do các bộ công cụ tạo ra nhằm mục đích vượt qua biện pháp xác thực 2 yếu tố.

Trong đó, bộ công cụ lừa đảo (phishkit) là công cụ cho phép những kẻ lừa đảo tự động tạo các trang web giả mạo thuyết phục để thu thập dữ liệu cá nhân. Chúng tiết kiệm thời gian và cho phép tội phạm mạng thu thập tất cả thông tin người dùng chúng cần trong một cuộc tấn công duy nhất (trong trường hợp đó, bot OTP chỉ là một phần của cuộc tấn công lừa đảo).

Khi nạn nhân nhập tên đăng nhập và mật khẩu vào website giả mạo, kẻ lừa đảo sẽ tự động thu thập thông tin ngay lập tức, theo thời gian thực. Sau đó, chúng sẽ đăng nhập vào trang chính thức, kích hoạt việc gửi mã OTP đến điện thoại của nạn nhân.

Để lấy được mã OPT, chúng sẽ sử dụng các con bot OTP tự động gọi điện đến số liên lạc của nạn nhân, mạo danh là nhân viên của tổ chức/ngân hàng có liên quan. Nội dung thông báo của bot với các kịch bản được lập trình sẵn, thuyết phục nạn nhân cung cấp mã OTP vừa nhận được. Hacker sẽ lập tức sử dụng mã này để truy cập trái phép vào tài khoản của người dùng.

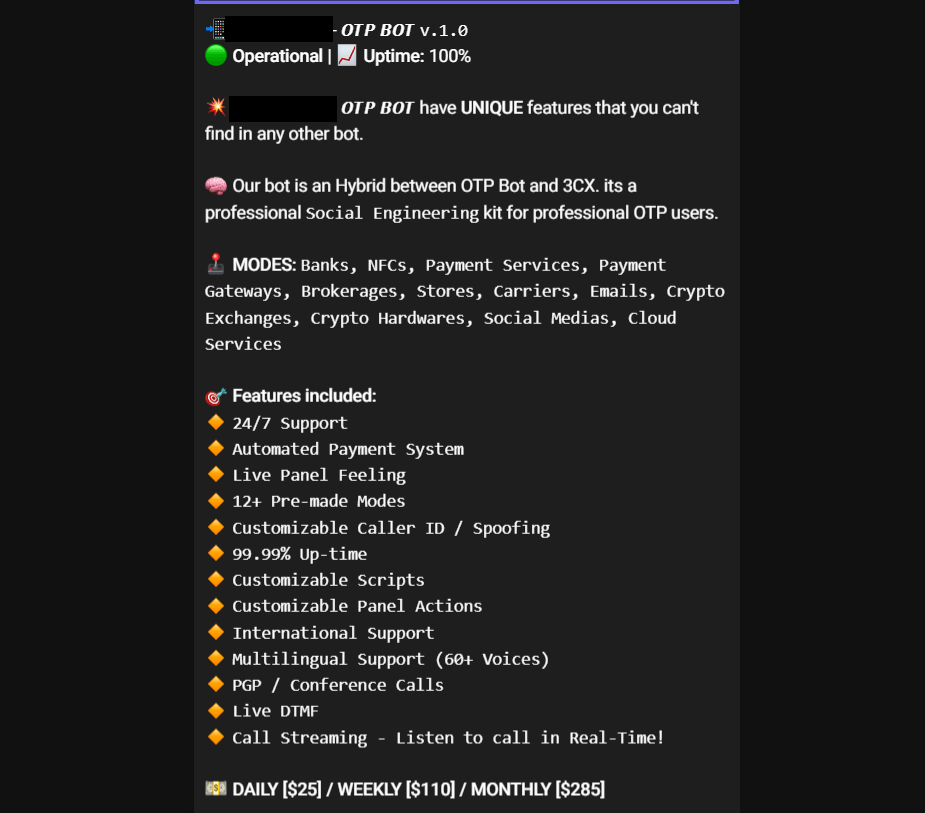

Với sự có mặt của AI, con bot OTP có tới hàng chục tính năng: tập lệnh được tạo sẵn và tùy chỉnh bằng nhiều ngôn ngữ, 12 chế độ hoạt động và thậm chí hỗ trợ kỹ thuật 24/7

Theo Kaspersky, tội phạm mạng đang ưu tiên cuộc gọi thoại tự dộng thay vì tin nhắn SMS, xuất phát từ việc với cuộc gọi, nạn nhân có xu hướng phản hồi nhanh hơn, dễ mắc bẫy hơn. Bot OPT thậm chí còn được thiết kế để mô phỏng giọng điệu và sự khẩn trương của người trong cuộc, tạo ra cảm giác tin cậy và tăng tính thuyết phục.

Bot OTP được điều khiển trực tuyến hoặc thông qua nền tảng nhắn tin như Telegram. Hệ thống gọi điện tự động này còn đi kèm với nhiều tính năng và gói đăng ký khác nhau. Từ đó, giúp hacker có thể tùy chỉnh tính năng của bot để mạo danh các tổ chức, sử dụng đa ngôn ngữ và thậm chí chọn tông giọng nam hoặc nữ.

“Tất cả giọng nói của bot đều do AI tạo ra. Bot có thể “nói” tiếng Anh với giọng Ấn Độ hoặc tiếng Tây Ban Nha Castilian. Nếu một cuộc gọi được chuyển tiếp vào hộp thư thoại, bot sẽ biết cách gác máy. Và để đảm bảo mọi thứ được cấu hình chính xác, những kẻ lừa đảo có thể kiểm tra cài đặt bot OTP bằng cách thực hiện cuộc gọi đến số kiểm tra của chính chúng trước khi bắt đầu cuộc tấn công”, Kaspersky cho biết.

“Để nạn nhân tin tưởng rằng cuộc gọi là hợp pháp, trước khi quay số, một số bot OTP có thể gửi tin nhắn văn bản cảnh báo về cuộc gọi sắp tới. Điều này làm giảm sự cảnh giác của nạn nhân mục tiêu vì thoạt nhìn không có gì đáng ngờ: bạn nhận được thông báo bằng văn bản từ “ngân hàng” về cuộc gọi sắp tới và vài phút sau họ sẽ gọi - vì vậy nạn nhân sẽ tin rằng đó không thể là một trò lừa đảo”, tổ chức bảo mật phân tích thêm về chiêu thức của hacker.

Các con Bot OTP được tích hợp AI khiến chúng trở nên nguy hiểm hơn.

Trong cuộc gọi, một số bot có thể yêu cầu không chỉ OTP mà còn cả các dữ liệu khác, chẳng hạn như số thẻ ngân hàng và ngày hết hạn, mã bảo mật hoặc mã PIN, ngày sinh, chi tiết tài liệu, v.v.

Kaspersky chỉ rõ sự nguy hiểm của các bot OTP khi chúng còn có thể giả mạo số điện thoại hiển thị giống như đến từ một tổ chức hợp pháp nhằm đánh lừa nạn nhân một cách tinh vi.

Mặc dù bot OTP là công cụ hiệu quả để vượt qua bảo mật 2 lớp (2FA) nhưng chúng hoàn toàn vô dụng nếu không có dữ liệu của nạn nhân. Để có được quyền truy cập vào tài khoản, kẻ tấn công cần ít nhất thông tin đăng nhập, số điện thoại và mật khẩu của nạn nhân. Khi chúng có càng nhiều thông tin về mục tiêu (tên đầy đủ, ngày sinh, địa chỉ, email, chi tiết thẻ ngân hàng) thì càng thuận tiện cho việc lừa đảo tiếp theo. Các dữ liệu này có thể được lấy theo nhiều cách như thông qua web “đen” (mua bán dữ liệu trên web từ hacker), web “bình thường” đã bị lỗi thời và bị tấn công, hoặc thông qua một cuộc tấn công lừa đảo.

Với cuộc gọi lừa đảo, phương pháp này có một lợi thế không thể phủ nhận so với các phương pháp khác — dữ liệu của nạn nhân được đảm bảo cập nhật vì hành vi lừa đảo có thể diễn ra trong thời gian thực.

Kaspersky khuyến cáo người dùng nên đặc biệt cẩn trọng, tránh truy cập vào các đường link đáng ngờ được gửi đến qua email, tin nhắn. Nếu lần đầu truy cập vào một website nào đó, hãy kiểm tra thông tin về đơn vị chủ quản trang web bằng công cụ Whois.

Bên cạnh đó, khi gõ địa chỉ các trang mạng xã hội hay ngân hàng, người dùng cần tránh lỗi đánh máy có thể vô tình dẫn đến website giả mạo. Người dùng cũng nên sử dụng dấu trang để lưu lại các website truy cập thường xuyên, tránh bị gõ nhầm, search nhầm và bị dẫn dụ vào các web giả mạo.

Các chuyên gia an ninh mạng cũng nhấn mạnh, các ngân hàng, ví điện tử uy tín không bao giờ hỏi mã OTP của người dùng. Trong mọi trường hợp, người dùng tuyệt đối không cung cấp mã OTP cho người khác, đặc biệt là qua các cuộc gọi, tin nhắn, bất kể nội dung thông tin có vẻ thuyết phục đến đâu.

Minh Châu

Link nội dung: https://dothi.reatimes.vn/canh-bao-chieu-lua-dao-moi-danh-cap-ma-otp-ngan-hang-bang-cuoc-goi-ai-4057.html