Theo Bleepingcomputer, hàng trăm người đã bị ảnh hưởng bởi chiến dịch tấn công này, một số người báo cáo rằng họ đã bị rút sạch tiền từ các cuộc tấn công. Một nhóm Telegram đã được tạo ra để thảo luận về cuộc tấn công và để những người bị ảnh hưởng có thể giúp đỡ nhau xóa phần mềm độc hại khỏi các thiết bị Mac và Windows.

Các nhà nghiên cứu bảo mật cho biết, cuộc tấn công này được thực hiện bởi một nhóm tội phạm nói tiếng Nga có tên là Crazy Evil. Nhóm này thường thực hiện các cuộc tấn công kỹ thuật xã hội để lừa người dùng tải xuống phần mềm độc hại trên thiết bị Windows và Mac của họ. Nạn nhân mục tiêu chủ yếu của nhóm này là những người dùng, những người đang sở hữu tiền điện tử. Vì vậy, chúng sẽ ẩn nấp ở những môi trường quảng bá các trò chơi hoặc tạo ra các cơ hội việc làm giả mạo có liên quan tới lĩnh vực này trên mạng xã hội.

Khi “cắn câu”, người dùng sẽ bị lừa cài đặt phần mềm giả mạo có chứa mã độc đánh cắp thông tin. Sau khi mã độc xâm nhập trên các thiết bị, chúng sẽ âm thầm đánh cắp mật khẩu, cookie xác thực và thông tin ví tiền điện tử của nạn nhân…

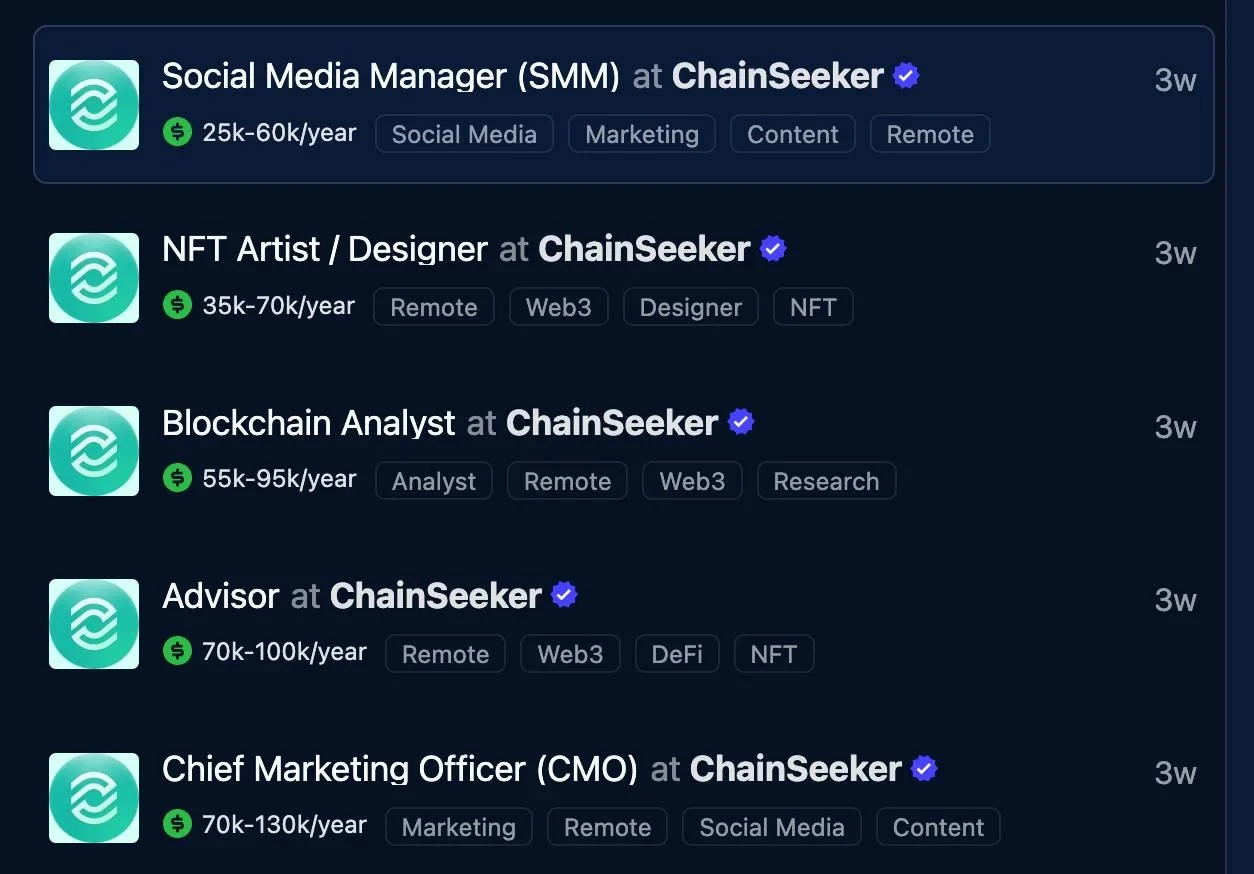

Choy – một chuyên gia web3 cho biết, những kẻ tấn công đã tạo ra một nhân vật trực tuyến với một hồ sơ mạng xã hội khá phức tạp trên X và LinkedIn, giả mạo một công ty có tên “ChainSeeker.io”. Sau đó, chúng sẽ tiến hành đăng tin tuyển dụng cao cấp trên LinkedIn, WellFound và CryptoJobsList – một trong những website tuyển dụng việc làm phổ biến nhất cho các nghề nghiệp liên quan đến Web3 và Blockchain.

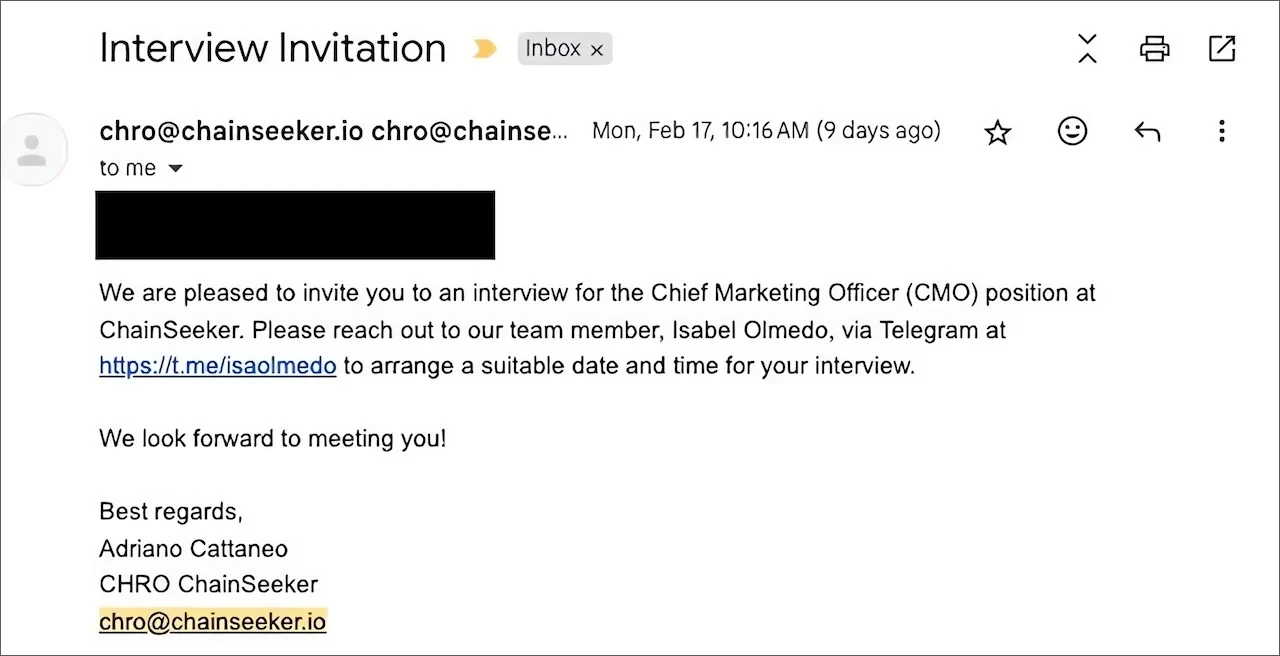

Những người nộp đơn xin việc sẽ nhận được một email có chứa lời mời phỏng vấn với Giám đốc tiếp thị (CMO) của công ty thông qua Telegram.

Khi được liên lạc, CMO giả mạo sẽ yêu cầu nạn nhân mục tiêu cài đặt phần mềm họp video có tên “GrassCall” bằng cách truy cập website trong đường dẫn đính kèm.

Khi người dùng cố gắng tải xuống ứng dụng GrassCall, họ sẽ được nhắc nhập mã do CMO giả mạo chia sẻ trong quá trình trao đổi trên Telegram. Khi thực hiện theo các hướng dẫn của CMO này, thiết bị sẽ bị cài đặt phần mềm độc hại đánh cắp thông tin từ xa (RAT).

Khi được thực thi, phần mềm độc hại sẽ cố gắng đánh cắp các tệp dựa trên từ khóa, ví tiền điện tử, mật khẩu được lưu trữ trong Apple Keychain, mật khẩu và cookie xác thực được lưu trữ trong trình duyệt web.

Đáng lưu ý, thông tin bị đánh cắp không chỉ được tải lên máy chủ của cuộc tấn công mà còn bị đăng lên các kênh Telegram do tổ chức tội phạm mạng này sử dụng để chúng có thể thực hiện các cuộc tấn công sau đó.

Nhà nghiên cứu cho biết thông tin thanh toán của các thành viên Crazy Evil được đăng công khai trên Telegram, tiết lộ rằng các thành viên của nhóm tội phạm này có thể kiếm được hàng chục, thậm chí hàng trăm nghìn USD từ mỗi nạn nhân mà chúng lừa đảo thành công.

Để ứng phó với các cuộc tấn công, nền tảng việc làm CryptoJobsList đã xóa danh sách việc làm và cảnh báo những người đã nộp đơn rằng đây là lừa đảo và yêu cầu họ quét phần mềm độc hại trên thiết bị.

Do vụ lừa đảo này được công chúng chú ý, những kẻ tấn công có vẻ đã chấm dứt chiến dịch này và trang web không còn khả dụng nữa. Tuy nhiên, đối với những người vô tình cài đặt phần mềm, cần phải nhanh chóng thay đổi mật khẩu, cụm mật khẩu và mã xác thực cho mọi trang web truy cập và ví tiền điện tử mà bản thân sở hữu.

Một lời khuyên khác của các chuyên gia dành cho người dùng là phải bật xác thực hai yếu tố trên tất cả các trang web hỗ trợ xác thực này bằng ứng dụng xác thực. Sau khi bật, ngay cả khi thông tin đăng nhập bị đánh cắp, kẻ tấn công sẽ không thể truy cập vào tài khoản của bạn nếu không có mã xác thực hai yếu tố (2FA).

G0njxa cho biết kẻ tấn công hiện đã chuyển sang một chiến dịch mới có tên "VibeCall", trong đó chúng tiếp tục sử dụng cùng một chiêu thức tương tự như GrassCall.

Mặc dù không liên quan đến Crazy Evil, nhà nghiên cứu an ninh mạng MalwareHunterTeam, người cũng theo dõi các chiến dịch này, đã cảnh báo BleepingComputer về một chiến dịch phần mềm độc hại mới giả mạo là một trò chơi blockchain NFT có tên là Mystix. Giống như các chiến dịch khác của những kẻ tội phạm này, trò chơi nhắm vào những người trong lĩnh vực tiền điện tử và sử dụng phần mềm độc hại tương tự để đánh cắp ví tiền điện tử.