Có nguồn gốc từ những năm 1980, ransomware là một dạng phần mềm độc hại được tội phạm mạng sử dụng để khóa các tập tin trên máy tính của người dùng và yêu cầu thanh toán để mở khóa.

Công nghệ này — chính thức bước sang tuổi 35 vào ngày 12/12 — đã có một chặng đường dài phát triển, giúp tội phạm thực hiện những hành vi phạm tội trên quy mô rộng và mức độ ảnh hưởng ngày càng lớn.

Theo dữ liệu từ công ty phân tích chuỗi khối Chainalysis, tội phạm mạng đã thu về 1 tỷ USD tiền điện tử tống tiền từ các nạn nhân bằng ransomware vào năm 2023. Đây là mức cao kỷ lục trong lịch sử.

Các chuyên gia dự đoán ransomware sẽ tiếp tục phát triển khi công nghệ điện toán đám mây hiện đại, trí tuệ nhân tạo và địa chính trị định hình tương lai.

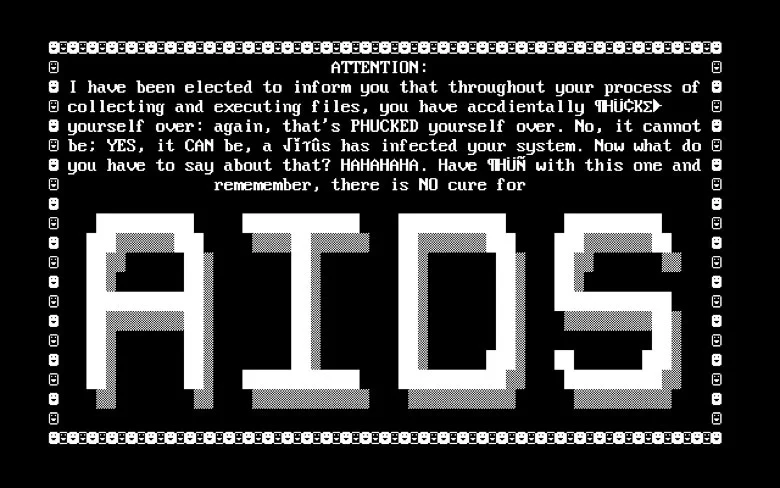

Sự kiện đầu tiên được coi là cuộc tấn công bằng ransomware xảy ra vào năm 1989.

Một tin tặc đã gửi qua đường bưu điện những đĩa mềm có chứa phần mềm để xác định xem ai đó có nguy cơ mắc bệnh AIDS hay không. Tuy nhiên, khi được cài đặt, phần mềm này sẽ ẩn các thư mục và mã hóa tên tệp trên máy tính của mọi người sau khi họ khởi động lại 90 lần. Sau đó, nó sẽ hiển thị một yêu cầu đòi tiền chuộc yêu cầu gửi séc ngân hàng đến một địa chỉ ở Panama để xin giấy phép khôi phục các tập tin và thư mục.

Chương trình này được cộng đồng an ninh mạng biết đến với tên gọi “AIDs Trojan”.

″Đó là phần mềm tống tiền đầu tiên và nó xuất phát từ trí tưởng tượng của ai đó. Họ không hề đọc về nó hay nghiên cứu về nó”, Martin Lee, giám đốc EMEA của Talos, bộ phận tình báo về mối đe dọa mạng của tập đoàn thiết bị CNTT khổng lồ Cisco cho biết.

“Trước đó, vấn đề này chưa bao giờ được thảo luận. Thậm chí còn không có khái niệm lý thuyết về ransomware”, chuyên gia này cho biết thêm.

Thủ phạm của vụ tấn công tống tiền bằng ransomware đầu tiên một nhà sinh vật học được đào tạo tại Harvard tên là Joseph Popp. Người này đã bị bắt và bị giam giữ, tuy nhiên sau đó đã được thả ra vì được phát hiện có những hành vi bất thường, không đủ điều kiện để hầu tòa.

Kể từ khi Trojan AIDs xuất hiện, ransomware đã phát triển rất nhiều. Năm 2004, một tác nhân đe dọa đã nhắm mục tiêu vào công dân Nga bằng một chương trình ransomware tội phạm được biết đến ngày nay là “GPCode”.

Chương trình được gửi đến mọi người qua email — một phương thức tấn công lừa đảo khá phổ biến ngày nay. Người dùng, bị cám dỗ bởi lời hứa về một công việc hấp dẫn, sẽ tải xuống tệp đính kèm có chứa phần mềm độc hại ngụy trang thành mẫu đơn xin việc.

Sau khi mở, tệp đính kèm sẽ tải xuống và cài đặt phần mềm độc hại vào máy tính của nạn nhân, quét hệ thống tệp và mã hóa tệp và yêu cầu thanh toán qua chuyển khoản.

Sau đó, vào đầu những năm 2010, tin tặc ransomware đã chuyển sang sử dụng tiền điện tử làm phương thức thanh toán. Vào năm 2013, chỉ vài năm sau khi bitcoin ra đời, phần mềm tống tiền CryptoLocker đã xuất hiện. Những tin tặc nhắm vào người dùng bằng chương trình này yêu cầu thanh toán bằng bitcoin hoặc ngân phiếu. Đây cũng là dấu mốc cho thấy tiền điện tử đã trở thành loại tiền tệ được những kẻ tấn công bằng phần mềm tống tiền lựa chọn.

CryptoLocker cũng trở nên khét tiếng trong cộng đồng an ninh mạng vì là một trong những ví dụ đầu tiên về hoạt động “ransomware dưới dạng dịch vụ” — tức là dịch vụ ransomware do các nhà phát triển bán cho những tin tặc mới vào nghề với một khoản phí để họ có thể thực hiện các cuộc tấn công.

Theo các chuyên gia, khi ngành công nghiệp ransomware ngày càng phát triển, tin tặc sẽ tiếp tục tìm ra ngày càng nhiều cách sử dụng công nghệ này để khai thác doanh nghiệp và cá nhân.

Theo báo cáo của Cybersecurity Ventures, đến năm 2031, ransomware dự kiến sẽ gây thiệt hại cho nạn nhân tổng cộng 265 tỷ USD mỗi năm.

Một số chuyên gia lo ngại, sự xuất hiện của các công nghệ mới như AI tạo sinh sẽ làm gia tăng các cuộc tấn công bằng ransomware. Trí tuệ nhân tạo sẽ thay con người thực hiện hành vi lừa đảo ngày càng tinh vi, phát tán ransomware đến nhiều người hơn. Ransomware thậm chí còn được sử dụng để giúp các lập trình viên viết mã. Tuy nhiên, cùng với nguy cơ AI bị lợi dụng thì một số chuyên gia cũng có góc nhìn lạc quan hơn về việc AI sẽ tham gia vào cuộc chiến chống ramsomware cùng với con người.

Cũng theo các chuyên gia, một mối đe dọa nghiêm trọng cần đề phòng trong tương lai có thể là tin tặc nhắm vào các hệ thống đám mây, nơi cho phép các doanh nghiệp lưu trữ dữ liệu và lưu trữ trang web cũng như ứng dụng từ xa từ các trung tâm dữ liệu. Mặc dù hiện tại, chưa thấy nhiều phần mềm tống tiền tấn công vào các hệ thống đám mây nhưng điều đó có thể sẽ xảy ra trong tương lai.

Địa chính trị cũng được dự đoán sẽ đóng vai trò quan trọng trong sự phát triển của phần mềm tống tiền trong những năm tới.

Martin Lee cho biết: “Trong 10 năm qua, phần mềm tống tiền đang trở thành vũ khí địa chính trị có thể được sử dụng như một công cụ địa chính trị để phá hoại các tổ chức ở những quốc gia bị coi là thù địch”.

Một rủi ro khác mà Lee nhận thấy đang gia tăng là phần mềm tống tiền được phân phối tự động.

Ông nói với CNBC: “Vẫn có khả năng xuất hiện nhiều loại ransomware có khả năng lây lan tự động hơn - có thể không tấn công mọi thứ trên đường đi của chúng nhưng chỉ giới hạn ở một miền hoặc một tổ chức cụ thể”.

Lee cũng dự đoán dịch vụ ransomware sẽ phát triển nhanh chóng.

Ông cho biết: “Tôi nghĩ rằng chúng ta sẽ ngày càng thấy hệ sinh thái ransomware trở nên chuyên nghiệp hơn, chuyển dịch gần như hoàn toàn sang mô hình ransomware theo dạng dịch vụ”.

Nhưng ngay cả khi cách thức tội phạm sử dụng phần mềm tống tiền đang thay đổi, bản chất thực sự của công nghệ này dự kiến sẽ không thay đổi quá nhiều trong những năm tới.